NextCloud bulletproof

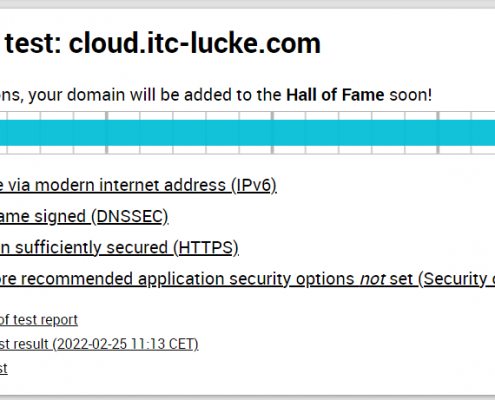

Um die Sicherheit der NextCloud Instanz zu erhöhen, arbeiten wir einige Punkte der Testwebsite internet.nl an und sorgen so für einen reibungslosen und abgesicherten Betrieb unserer Cloud.

Was möchten wir erreichen?

Eine möglichst sichere Cloud im Internet, um unsere Daten sicher und privat zu halten.

Dazu sind verschiedene Schritte nötig.

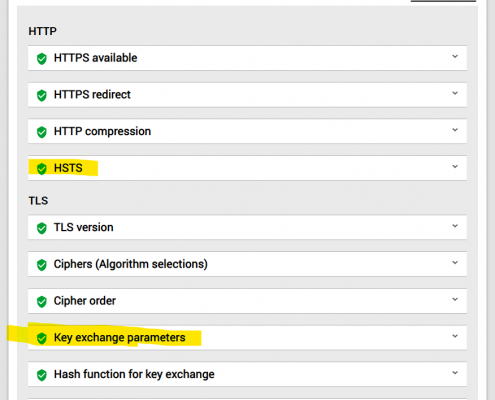

Dieser Abschnitt kümmert sich im den Part HTST und Key Exchange Parameter und damit um einen wesentlichen Teil der Security.

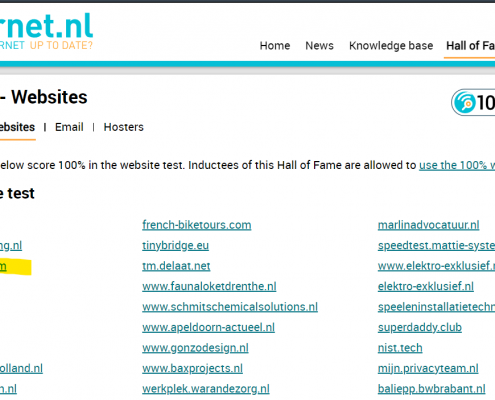

Nach der Optimierung aller Teile haben wir eine Cloud mit 100% Rating der Testplattform internet.nl.

HTST und Key Exchange Parameter

Das Open Source Projekt NextCloud ist eine sehr beliebte und verbreitete Produktivitätsplattform.

Sehr vielseitig und weitreichend erweiterbar und mit einer großen Community.

Auch wir setzen die NextCloud für unsere Kommunikation und Zusammenarbeit ein.

Um die Sicherheit der selbstgehosteten Installation weiter zu erhöhen, können folgende Ergänzungen in der Apache2 Konfiguration vorgenommen werden:

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1 SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA256 SSLHonorCipherOrder on SSLCompression off SSLSessionTickets off

Dazu sollte folgende Einstellung abgeändert werden: max-age auf den Wert 31536000 abändern.

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

Mit diesen beiden Änderungen sind die Punkte HTST und Key Exchange Parameter erledigt. Weiter geht es mit den Optionen DNSSEC und Dane.